הקדמה

אמצעי זיהוי נחלקים ל-4 [1],

- ידע, משהו שרק אתה יודע (ססמאות או מחרוזות שנשמרות בזכרון [בראש]).

- בעלות, משהו שיש ברשותך (התקן חומרה או תוכנה [מנהל ססמאות] שבבעלותך אך ניתן להעברה למישהו אחר).

- תורשה, מזהה ביומטרי שנגזר מהתורשה שלך, ויחודי [?] רק לך (טביעת אצבע, עין, קול).

- מיקום, זיהוי על בסיס המיקום היחודי שלך (לדוגמה NFC Stickers).

רובנו משתמשים ב-1 ו\או 3 מתוך נוחות, חלקנו אף משתמשים ביותר מאחד בו זמנית (הזדהות רב-שלבית), בכדי להקשות על תוקף להשיג גישה לחשבונות שלנו (ניחוש ססמאות, גניבת הטביעת אצבע שלנו). בפוסט הזה אני אתמקד ברכיב הזדהות מבוסס חומרה (משהו שיש ברשותך) בפרוטוקול FIDO2 [2], כמזהה משני והדגמה על חשבון גוגל.

יתרונות וחסרונות

יתרונות

- קשה להעתקה\שכפול ללא ידיעת הבעלים.

- נדרשת גישה פיזית (אלא כן מדובר ב-software token).

- לרוב מכיל מורכבות גבוהה יותר מססמאות\אמצעיים ביומטרים\מיקום וקל יותר לשימוש.

חסרונות

- יכול להגנב.

- יכול ללכת לאיבוד\להתקלקל.

- עדיין פגיע למתקפת דיוג\MiTM.

היכן אני משיג התקן FIDO2 ואיפה ניתן להשתמש בו?

ישנם מספר יצרנים, Yubico היא כנראה הכי גדולה, מוכרת ומומלצת (לי באופן אישי יש מפתחות של Yubico, Thetis, SoloKeys ו-Ledger, ו-Yubico היא העדיפה לדעתי), אך בנוסף יש את:

ואם אתם ממש אמיצים, אז Pi-Zero-Security-Key (מוזמנים לכתוב פוסט עם הסבר ושלבי ההתקנה).

בכדי לעבוד עם ההתקן צריך מערכת הפעלה תומכת (לדוגמה חלונות [שלא תכוסה במדריך] גם מאפשרת לך להזדהות בעזרת ההתקן - בתנאי שיש לך חשבון online ולא local), אפליקציה תומכת (רוב הדפדפנים תומכים). יש ליצרניות רשימת תוכנות\אתרים תומכים, אבל צריך לקחת אותם בערבון מוגבל, כי יכול להיות שישום של אתר X לא יעבוד על מפתח של חברה מתחרה - או שאתר שבכלל לא מוזכר והוא עובד ללא כל בעיה.

רשימת אתרים תומכים:

לפני שמתחילים

מומלץ לוודא תחילה כי ההתקן עובד, תריצו dmesg -w וחברו את ההתקן, אתם תראו משהו בסגנון הזה לאחר שחיברתם את ההתקן (בדוגמה שלי אני משתמש ב-Thetis FIDO2 BLE Security Key):

[ 2.461972] input: ExcelSecu FIDO2 Security Key as /devices/pci0000:00/0000:00:0c.0/usb1/1-1/1-1:1.0/0003:1EA8:FC25.0001/input/input6

למיטב זכרוני Chrome תומך בהתקני FIDO2/U2F ישר מהקופסה, ב-Firefox יש סיכוי שתצטרכו לשנות את הערך של המפתח security.webauth.u2f ל-true ב-about:config (בגרסאות עדכניות מגיע כ-true בברירת מחדל).

הטמעה בחשבון גוגל

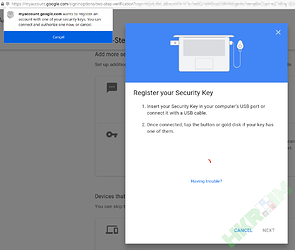

בכדי להוסיף את ההתקן כרכיב זיהוי יש להתחבר לחשבון, וללכת לאופציה Security ולבחור תחת Signing in to Google את 2-Step Verification (להפעיל אם לא מופעל). ואז לגלול עד שתראו את האופציה Security Key, לחצו על Add Security Key ובחרו ב-USB or Bluetooth, אתם דרשו ללחוץ על הכפתור אישור בהתקן בשביל להשלים את התהליך.

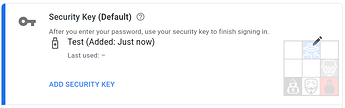

בסיומו תראו מופיע תחת Available second steps

אם אתם מעוניינים להפוך אותו לפקטור הזדהות היחיד, קראו עוד [3].

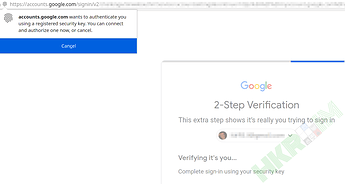

עכשיו כאשר תתחברו לחשבון, תצטרכו את ההתקן בכדי להשלים את ההתחברות (זו הברירת מחדל, אפשר לבקש דרך אלטנטיבית להזדהות, לדוגמה בעזרת authenticator במקום)

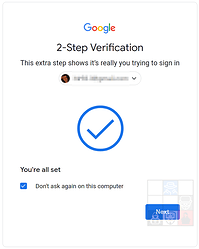

ועם התחברות מוצלחת