TL;DR: תעשו טובה, תשתמשו ב-DoH או ב-DNSCrypt, כן, גם אם אתם משתמשים ב-VPN.

קצת רקע

מערכת שמות תחום, או בשמו המוכר-״DNS״ הוא פרוטוקול מבוזר לתרגום דומיינים לכתובות אייפי.

כמות ההתקפות הגבוהה יחסית אל מול הפרוטוקול נובעת מכך שהפרוטוקול מטבעו אינו פרוטול מאובטח, כך שכל מי שנמצא בינינו לבין שרת ה-NS אותו אנחנו רוצים לתשאל, יכול ליירט ואפילו לשנות את תשובת שרת ה-NS.

דוגמה לפרוטוקול מאובטח הוא HTTPS, המשתמש ב-TLS בשביל להצפין את התקשורת בנינו לבין השרת המרוחק, כך שהתקשורת לא ניתנת (כביכול ולכאורה…) ליירוט או לשינוי.

בישראל

ספקיות האינטרנט בישראל מחוייבות (לא ברור אם ע״פ חוק, מטעמי בטחון או סיבות אחרות) לשמור את נתוני הגלישה (בקשות DNS) של הלקוחות ולספק את המידע לאיגוד האיטרנט הישראלי (איך אני יודע? נתקלתי בזה במקרה באחת הביקורות שלי בחוות שרתים של אחת מספקיות האינטרנט בארץ).

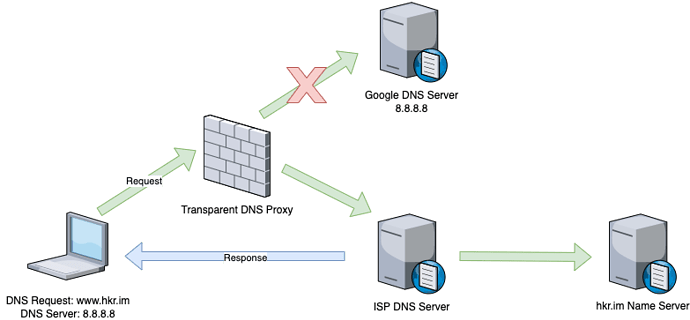

הדרך בה המידע היה נאסף עד לא מזמן היה באמצעות מה שנקרא Transparent DNS proxies, כך שגם אם שיניתם את הגדרות ה-DNS Servers בראוטר שלכם, במחשב שלכם או בדפדפן, עדיין ניתן ליירט, לנטר ולשנות את הבקשה מבלי שתשימו לב בצורה הבאה:

לאחרונה, כדי שלא יהיה ניתן להוכיח שהספקיות מיירטות את תעבורת ה-DNS שלנו, עברו הספקיות לעבור בתצורה אחרת בשם DNS Traffic Mirroring, העובדת בצורה הבאה:

כך, הספקיות יכולות להמשיך ולנתר את תעבורת ה-DNS מבלי שנוכל לאתר את זה בבדיקת DNS Leak

האם VPN יכול לפתור את הבעיה

לא, כי אז אמנם הספקיiת לא יכולות לנטר תעבורת ה-DNS (או כל פרוטוקול אחר), אבל ספק ה-VPN לחלוטין יכול, ידוע גם שספקי VPN רבים מוכרים את המידע הזה ומשתמשים בו בשביל לייצר הכנסות נוספות.

הפתרון

שימוש בפרוטוקולים מאובטחים כמו DoH (או בפתרון האנונימי ODoH) או DNSCrypt (או בפתרון האנונימי של DNSCrypt) יכולים למנוע מספקית האיטרנט, ה-VPN ואפילו שרתי ה-NS להתחקות או לנטר את תעבורת ה-DNS שלכם.

יש הרבה אופציות ליישום, משימוש בפתרונות לרשת הביתית כגון Pi-hole, OpenWrt או pfSense ועד הגדרת DoH בדפדפן.

גלישה בטוחה!